U 2016. godini zabeleženo je je 702 miliona pokušaja napada preko exploit-a - malvera koji koristi greške u softveru kako bi zarazio uređaje sa dodatnim malicioznim kodom, kao što su bankarski Trojanci ili ransomware. Ovaj broj je porastao za 24,54 odsto u poređenju sa 2015. godinom, kada su bezbednosna rešenja kompanije Kaspersky Lab blokirale nešto više od 563 miliona takvih pokušaja. Sve veća upotreba exploit-a je jedan od ključnih zaključaka izveštaja „Attacks with Exploits: From Everyday Threats to Targeted Campaigns“, koji su pripremili stručnjaci kompanije Kaspersky Lab, radi procene nivoa opasnosti koju exploit predstavlja za korisnike i organizacije.

Napadi sprovedeni uz pomoć exploit-a su među najefikasnijim jer generalno ne zahtevaju nikakvu interakciju korisnika i mogu da dostave svoj opasan kod bez ikakvog znanja korisnika. Takvi alati se, prema tome, često koriste, kako zbog krađe novca od privatnih korisnika i kompanija, tako i zbog sofisticiranih ciljanih napada aktera koji žele da ukradu osetljive informacije.

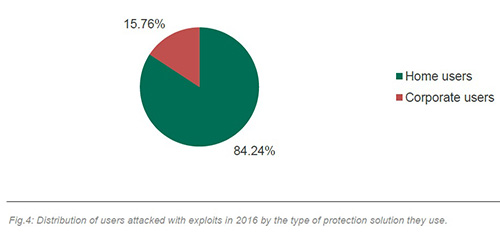

U 2016. godini je povećan broj kompanija i organizacija koje su se suočile sa takvim napadima: broj poslovnih korisnika koji su bili napadnuti exploit-om porastao je za 28,35 odsto i dostigao broj od preko 690.000 korisnika.

Ostali značajni zaključci izveštaja su:

-

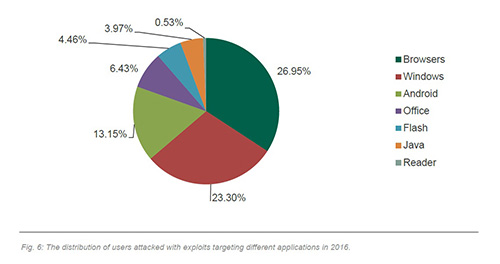

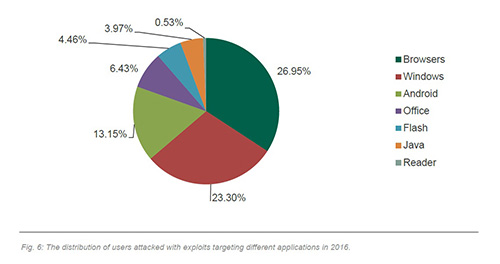

Pretraživači, Windows OS, Android OS i Microsoft Office su aplikacije koje su najčešće bile mete exploit-a - 69,8 odsto korisnika je naišlo na exploit za jednu od njih, barem jednom u 2016. godini.

-

U 2016. godini, više od 297.000 korisnika širom sveta bili su napadnuti nepoznatim exploit-ima, što predstavlja porast od 7 odsto u odnosu na 2015. godinu. Tržišna cena za ranije nepoznate exploit-e može dostići desetine hiljada dolara, a njih obično koriste sofisticirani akteri prilikom napada na mete visokog profila. Ove napade blokirani su pomoću Automatic Exploit Prevention tehnologije koju je stvorila kompanija Kaspersky Lab.

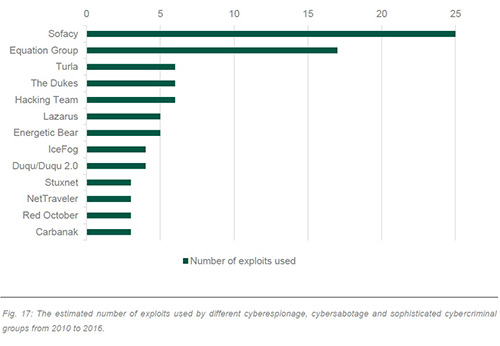

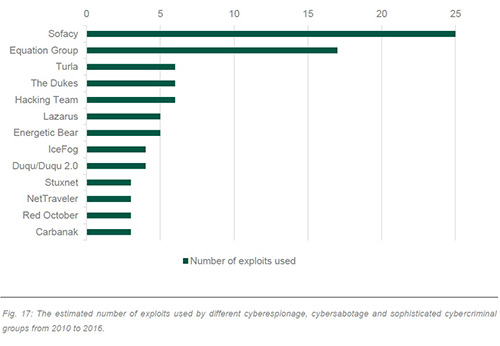

- Ciljani napadi i kampanje koje je detektovala kompanija Kaspersky Lab u periodu 2010-2016. godine koristili su više od 70 slabosti. Oko dve trećine njih je koristilo i ponovo koristi više od jednog aktera pretnji.

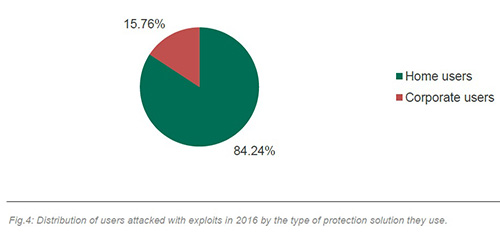

Zanimljivo je da je, uprkos sve većem broju napada preko exploit-a, naročito na korporativne korisike, broj privatnih korisnika koji su se susreli sa ovim napadima u 2016. godini smanjen za nešto više od 20 odsto - sa 5,4 miliona u 2015. godini na 4,3 miliona u 2016. godini.

Prema istraživačima kompanije Kaspersky Lab, mogući razlog za ovaj pad može biti smanjenje broja izvora exploit-a: u 2016. godini je primećeno da nekoliko velikih i popularnih exploit alata napuštaju podzemno tržište (Neutrino i Angler exploit-i). To značajno utiče na ekosistem exploit-a budući da je veliki broj sajber kriminalaca izgubio sposobnost da širi malver. Drugi razlog jeste vremenski brža reakcija bezbednosnih proizvođača na novootkrivene pretnje. Kao posledica toga, sajber kriminalcima je sada znatno skuplje da razviju exploit alat a da pri tome ostvare određenu zaradu. Međutim, ovo nije slučaj kada su u pitanju napadi na organizacije.

„Na osnovu naše statistike o detekcijama i zapažanja o ciljanim napadima, vidimo da profesionalne sajber špijunažne grupe i dalje imaju budžete i veštine za razvoj i distribuciju sofisticiranih napada. Međutim, to ne znači da je nemoguće zaštiti organizaciju od napada koji su bazirani na exploit-u. Kako bi sprečili maliciozne pokušaje, savetujemo korisnicima, naročito korporativnim, da uvedu stroga pravila internet sigurnosti, kao i da zaštite svoje računare, mobilne uređaje i mreže dokazanim i efikasnih bezbednosnim rešenjima“, izjavio je Aleksandar Liskin, bezbednost stručnjak u kompaniji Kaspersky Lab.

U cilju zaštite ličnih ili poslovnih podataka od napada preko exploit-a, stručnjaci kompanije Kaspersky Lab savetuju sledeće:

-

Ažuriranje softvera instaliranih na računaru, i omogućavanje funkcije automatskog ažuriranja, ako je dostupna.

-

Kad je to moguće, korisnici treba izaberu bezbednosni softver proizvođača koji ima odgovoran pristup ovom problemu, ali i da provere da li proizvođač im svoj bug bounty program.

-

Prilikom upravljanja mrežom računara, neophodno je korišćenje upravljačkih rešenja koja omogućuju centralizovano ažuriranje softvera na svim krajnjim tačkama pod kontrolom korisnika.

-

Sprovođenje redovnih bezbednosnih procena IT infrastrukture organizacije.

-

Edukacija zaposlenih i upoznavanje sa konceptom socijalnog inženjeringa, budući da kriminalci često koriste ovaj metod kako bi naterali žrtve da otvore inficiran fajl.

-

Korišćenje bezbednosnih rešenja opremljenih specifičnim mehanizmima za prevenciju exploit napada.

- Odabir bezbednosnih prizvođača koji praktikuju višeslojni pristup zaštiti od sajber pretnji, uključujući i exploit napade.