Globalni tim za istraživanje i analizu u kompaniji Kaspersky Lab objavio je opsežno istraživanje o Adwind alatu za daljinski pristup računaru (Remote Access Tool –RAT), multifunkcionalnoj malver platformi poznatijoj kao AlienSpy, Frutas, Unrecom, Sockrat, JSocket i jRat, koja se distribuira posredstvom jednog malver programa.

Zvanično press saopštenje

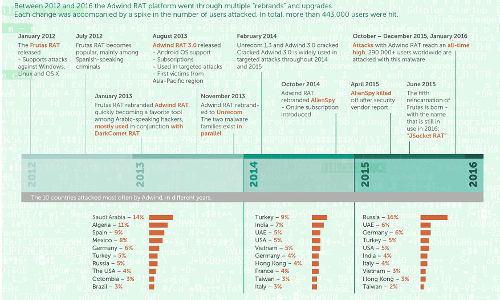

Prema rezultatima ovog istraživanja koje je sprovedeno između 2013. i 2016. godine, različite verzije Aswind malvera korišćene su u napadima na minimum 443.000 krajnjih korisnika, kao i komercijalnih i nekomercijalnih organizacija širom sveta. Ova platforma je i dalje aktivna.

Krajem 2015. godine, istraživači kompanije Kaspersky Lab postali su svesni o postojanju neobičnog malver programa koji je otkriven tokom pokušaja ciljanog napada na jednu banku u Singapuru. Maliciozni JAR dokument bio je priložen uz „fišing“ i-mejl koji bio adresiran na zaposlene u banci. Funkcionalnost ovog malvera, uključujući njegovu sposobnost da radi na različitim platformama i činjenicu da ga nijedno antivirus rešenje nije detektovalo, odmah je privukla pažnju bezbednosnih istraživača.

Adwind alat za daljinski pristup (RAT)

Ispostavilo se da je organizacija napadnuta Adwind alatom za daljinski pristup, backdoor programom koji se može kupiti i koji je u potpunosti napisan Java jezikom, što ga čini programom koji može da funkcioniše na različitim platformama. On može da radi na Windows, OS X, Linux i Android platformama pružajući na taj način mogućnost za daljinsko upravljanje računarom, prikupljanje i krađu podataka.

Ako meta napada otvori priloženi JAR dokument, malver se automatski instalira na računar i pokušava da uspostavi vezu sa komandinm i kontrolnim serverom. Brojne funkcije ovog malver programa omogućuju mu da:

- Beleži sve što se kuca na tastaturi

- Krade lozinke iz keš memorije i prikuplja podatke sa veb formulara

- Beleži trenutne snimke ekrana

- Pravi fotografije i beleži video snimke putem veb kamera

- Snima zvuk putem mikrofona

- Prebacuje dokumente

- Prikuplja informacije o korisniku i računarskom sistemu

- Krade ključeve za kripto-valute

- Upravlja SMS porukama (na Android platformi)

- Krade VPN sertifikate.

Iako je uglavnom koriste napadači koji žele brzo da zarade, kao i akteri masovnih spam kampanja, zabeleženi su slučajevi kada je Adwind platforma korišćena u ciljanim napadima. U avgustu 2015. godine, Adwind malver pojavio se u vestima o sajber špijunaži argentinskog javnog tužioca koji je pronađen mrtav u januaru 2015. godine. Incident sa bankom u Singapuru je još jedan zabeležen slučaj ciljanog napada. Opsežnijom analizom Adwind alata ustanovljeno je da ovi napadi nisu jedini u kojima je korišćena ova platforma.

Mete napada

Tokom istrage, stručnjaci iz kompanije Kasperksy Lab analizirali su skoro 200 primera „fišing“ napada koje su sproveli nepoznati napadači sa ciljem da rašire Adwind malver, a takođe su uspeli da identifikuju industrije koje su u najvećoj meri bile mete napada, među kojima su finansije, građevina, dizajn, maloprodaja, državne institucije, telekomunikacione komapnije, obrazovne institucije, prehrambena industrija, mediji i energetske kompanije.

Na osnovu informacija sa mreže Kaspersky Security Network, posmatranjem 200 primera „fišing“ naapda u periodu između avgusta 2015. i januara 2016. godine ustanovljeno je da se više od 68.000 korisnika susrelo sa Adwind malver programom.

Geografska distribucija napada ukazuje na to da je skoro polovina žrtava (49 odsto) bila sa teritorija neke od sledećih zemalja: Ujedinjeni Arapski Emirati, Nemačka, Indija, SAD, Italija, Rusija, Vijetnam, Hong Kong, Turska i Tajvan.

Na osnovu profila identifikovanih meta napada, istraživači iz kompanije Kaspersky Lab smatraju da se korisnici Adwind platforme mogu podeliti u sledeće kategorije: prevaranti koji žele da napreduju (nauče da koriste malver za napredne prevare), konkurentske kompanije, sajber plaćenici (špijuni), kao i individualni korisnici koji žele da špijuniraju ljude koje poznaju.

Pretnja kao vid usluge

Jedna od glavnih karakteristika koja razlikuje Adwind alat od drugih komercijalnih malvera jeste činjenica da se on otvoreno koristi u vidu plaćene usluge, pri čemu „klijent“ plaća određeni iznos kako bi koristio maliciozni program. Na osnovu istraživanja aktivnosti korisnika ove platforme na internoj oglasnoj tabli, istraživači kompanije Kaspersky Lab procenili su da je do kraja 2015. godine u sistemu postojalo oko 1.800 korisnika. To Adwind čini jednom od najvećih malver platformi u istoriji.

„Adwind platforma u njenom trenutnom stanju ne zahteva preteranu obučenost kriminalca koji želi da sprovede ciljani napad. Ono što možemo da kažemo, na osnovu naše istrage o napadu na singapursku banku, jeste da su kriminalci koji stoje iza tog napada daleko od profesionalnih hakera, i naše je mišljenje da većina napadača koji su koristili Adwind platformu poseduje sličan nivo stručnog znanja. A to i jeste nešto što zabrinjava.”, izjavio je Aleksandar Gostev (Aleksandr Gostev), glavni bezbednosni stručnjak u kompaniji Kaspersky Lab.

„Uprkos brojnim izveštajima koje su objavljivale sigurnosne kompanije, a koji se odnose na postojanje različitih generacija ovog alata, platforma je i dalje aktivna i koriste je mnogi sajber kriminalci. Mi smo sproveli ovo istraživanje kako bismo privukli pažnju bezbednosne zajednice i bezbednosnih institucija i preduzeli neophodne korake ka uništenju ove platforme”, izjavio je Vitali Kamluk (Vitaly Kamluk), direktor globalnog tima za istraživanje i analizu za Azija-Pacifik region.

Kompanija Kaspersky Lab prijavila je rezultate svog istraživanja o Adwind platformi nadležnim bezbednosnim institucijama.

Kako bi zaštitili organizaciju od ove pretnje, stručnjaci iz kompanije Kaspersky Lab savetuju kompanije da dobro razmisle o korišćenju Java platforme i da je onemoguće za sve neproverene izvore.